Czy twórcy przepisów zdawali sobie sprawę z tego, jak skomplikowanego działania dotykają? Pytanie jakiś czas temu zadane – kto ma wdrażać NIS 2?

W dyrektywie NIS 2 pojawia się wiele razy hasło “łańcuch dostaw”. Przewidziano w przepisie nawet ochronę łańcucha dostaw, w tym aspekty bezpieczeństwa podmiotu z bezpośrednimi dostawcami.

Jeszcze tytułem wstępu, łańcuch wartości. Pojawia się w dwóch obszarach tematycznych w motywach i dotyczy sektora jądrowego i badawczego. Ten drugi dość ciekawy, ponieważ mowa jest o handlowym wykorzystaniu wyników badań.

Łańcuch wartości

Zahaczenie o łańcuch wartości jest ciekawą wytyczną, choć szkoda, że nie zostało to przeniesione na inne sektory. Łańcuch wartości to zagadnienie z zarządzania podobnie jak łańcuch dostaw. Są to jednak zupełnie dwa łańcuchy, choć ze sobą powiązane.

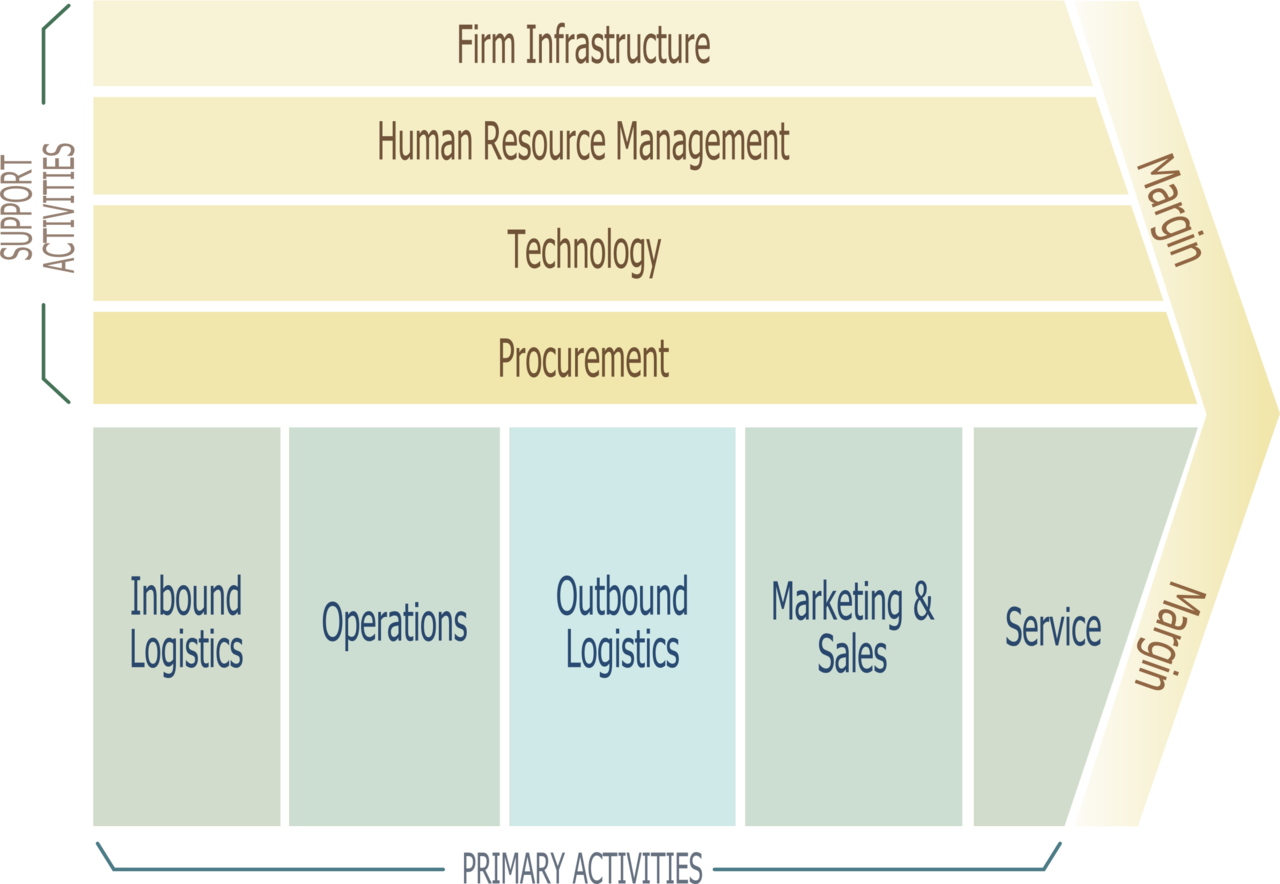

Łańcuch wartości Portera (tego uczyłem się na studiach) to w skrócie jak organizacja dostarcza swoje produkty od pomysłu, do działań posprzedażowych za pomocą swoich zasobów takich jak personel, technologia, zaopatrzenie oraz infrastruktura.

Nakładając łańcuch wartości Portera na wymagania dyrektywy, to narzędzie pozwala zrozumieć, jak usługa czy produkt, które są podstawą klasyfikacji do podmiotu kluczowego czy ważnego, przebiegają przez firmę. Samo cyberbezpieczeństwo to zarówno technologia w wymiarze cyfrowym czyli systemy produkcyjne jak i infrastruktura jako sieci i systemy telekomunikacyjne. Zrozumienie udziału sieci i systemów IT/ICT w tworzeniu produktu czy usługi od wejścia przez przetworzenie przez procesy główne, aż do wyjścia pozwala wskazać, które z nich i w jaki sposób powinny być nadzorowane w łańcuchach dostaw (zabezpieczone też, dzisiejszy wpis jest o łańcuchu dostaw).

Innymi słowy te elementy sieci i systemów, które dostarczają operacji w ramach łańcucha wartości konkretnych produktów i usług powinny zostać objęte systemem zarządzania bezpieczeństwem. Ale nie tylko one, również te, które które odpowiadają za ich bezpieczeństwo.

Łańcuch dostaw

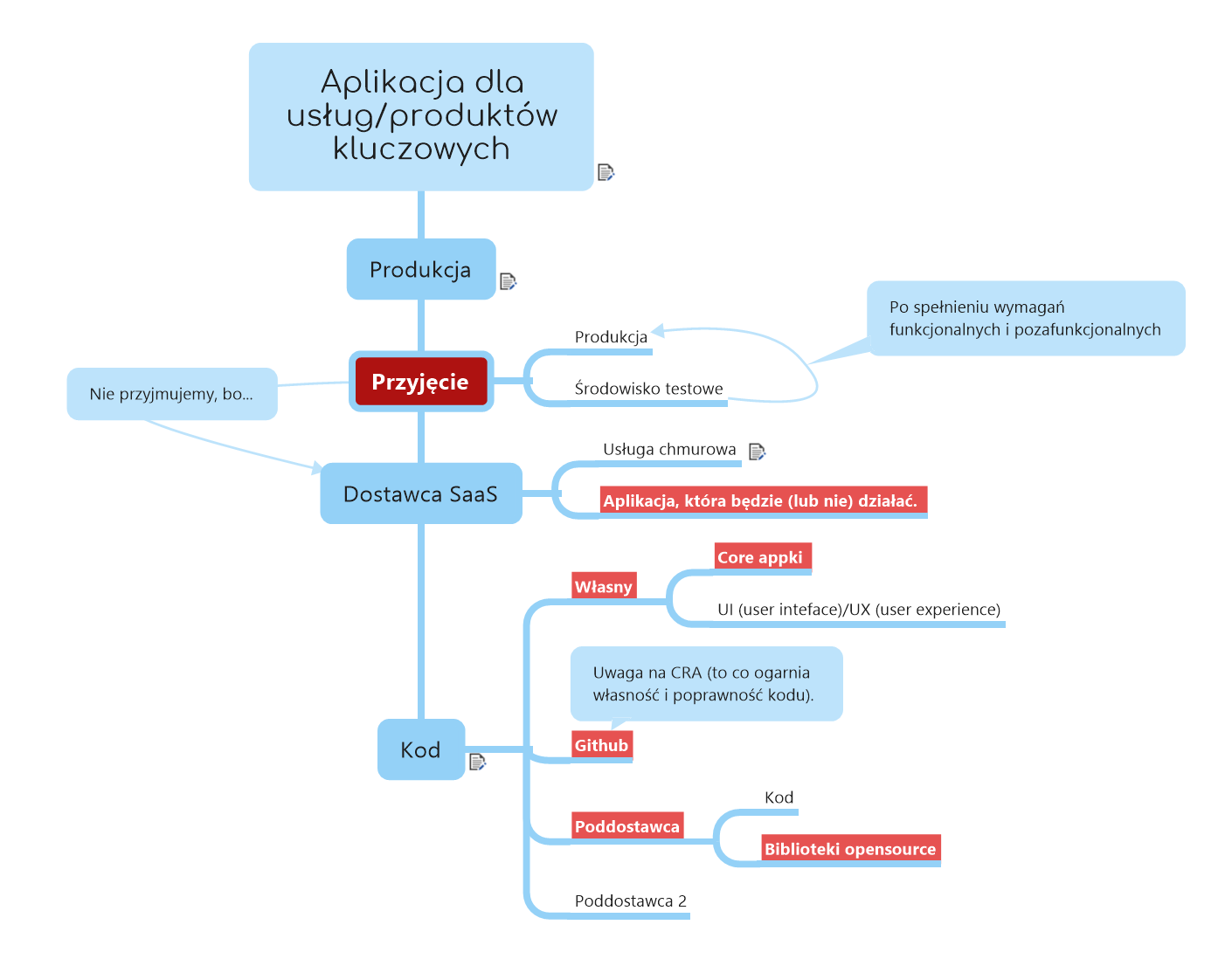

To z kolei w największym skrócie – przebieg produkcji lub usług od surowca do dostarczenia produktu lub usługi do klienta. Nie jest to macierz naszych dostawców, a łańcuch, dość zbliżony do operacji w ramach łańcucha wartości Portera. Spotkałem się wręcz z takim przyrównaniem, że przebieg procesu głównego to wewnętrzny łańcuch dostaw. Może i coś w tym jest. Wróćmy jednak do łańcucha dostaw. Grafika przedstawia przebieg łańcucha dostaw w wytwarzaniu aplikacji, co było przedmiotem ostatniego warsztatu. Czyli od kodu, przez to, jak on jest walidowany, zabezpieczony, składany w aplikację, instalowaną na konkretnej maszynie, a następnie dostarczaną operatorom i realizującą zadania.

Podsumowanie

Zastanawiam się… naprawdę zastanawiam się, czy autorzy Dyrektywy rozważali tak szerokie podejście. Z punktu widzenia zawodowego wszystkie aplikacje, które są związane z produktem czy usługą, która klasyfikuje podmioty pod te, które “wpadają” pod NIS 2 powinny być nadzorowane w łańcuchu dostaw. Powinniśmy mieć mechanizmy “traceability”, a więc identyfikowalności tego, z czego złożona jest aplikacja, aby być pewnym, że kod jest własnością dostawcy, jest poprawnie napisany, nie ma luk, ani backdoorów.

Z drugiej strony mechanizmy te wymagają dużo zaangażowania, przynajmniej na początku drogi, a później nadzorowania. Rozumiem ideę, ale wykonania… no cóż, nie do końca widzę, patrząc np. przez pryzmat Crowdstrike. Pozostaję z nadzieją, że organizacje te naprawdę kluczowe tak będą działać. Sprawdzę zapewne za kilka lat.