Pierwsze pytanie, jakie się nasuwa, to ciągłość działania, ale czego? Biznesu? Bezpieczeństwa informacji? Świadczonych usług IT/ICT?

W ostatnim wpisie wskazywałem, że norma ISO 22301, która stanowi podstawę tworzenia i wdrażania systemów zarządzania ciągłością działania w organizacjach trochę średnio nadaje się do wdrożenia czy to NIS 2 czy Ustawy o Krajowym systemie cyberbezpieczeństwa (UKSC). Argumentacja jest oparta na przysłowiu, czy też przypowieści narodowej, że ogon nie może merdać psem.

Cyberbezpieczeństwo (wł. cyberochrona) jest wycinkiem bezpieczeństwa informacji. Tych, które są przetwarzane, składowane, przesyłane za pomocą systemów i sieci IT czy ICT. WYJĄTEK: organizacje, które tym się zajmują. Dziś nie o nich będę pisać, a o większości organizacji, w których IT i ICT to NARZĘDZIA do realizacji swoich zadań. Nie tzw. core business, czyli to czym się zajmują. Wracając więc do kwestii związanych z ciągłością działania w bezpieczeństwie informacji, czy może szerzej, w NIS 2, która dotyczy również systemów telekomunikacyjnych, warto zwrócić uwagę na ciekawą publikację.

ISO 27031:2011 – to norma wydana już kilkanaście lat temu. Poszerza i precyzuje zagadnienia związane z ciągłością działania w bezpieczeństwie informacji, które zgodnie z definicją z ISO 27000 oznacza:

information security continuity: processes (3.54) and procedures for ensuring continued information security (3.28) operations

A tłumacząc kontekstowo (znaczeniowo, bo tak trzeba, a nie bezpieczeństwo cybernetyczne) oznacza to:

ciągłość ochrony informacji: procesy, procedury dla zapewnienia ciągłości ochrony informacji.

W polskiej wersji (wydanie ISO 27000:2017, wydanie wcześniejsze niż powyżej cytowane, ale w języku polskim) znów mamy bezpieczeństwo, o czym już wielokrotnie pisałem. Gdy zaczniemy poprawnie tłumaczyć security – jako ochronę wymagania staną się dużo jaśniejsze i zrozumiałe. Jak w RODO naruszenie ochrony danych osobowych, to naruszenie tego, co wdrożyliśmy do ochrony (środki ochrony). Tak i w ochronie informacji chodzi nie o ciągłość BEZPIECZEŃSTWA, które jest stanem, a o ciągłość OCHRONY informacji.

Jest to nieco semantyki, ponieważ gdy ochrona jest skuteczna i ciągła, to zasób jest bezpieczny. Jednak różnica polega na tym, że każde z działań musi być mierzone. Mówią o tym zarówno normy, jak i przepisy. Pytanie, jak mierzyć bezpieczeństwo? Bo ochronę dość prosto – środki ochronne (security controls lub measures) powinny mieć wyznaczone cele. Utrzymanie środków, ich skuteczność w swoim działaniu oznacza, że OCHRONA jest skuteczna. Ale nie o tym miał być dzisiejszy wpis, a o ciągłości ochrony (bezpieczeństwa) informacji.

IRBC – czyli wokół ciągłości ochrony (bezpieczeństwa) informacji w kontekście zarządzania ciągłością działania w organizacji

IRBC – to skrót od ICT readiness for business continuity, a więc gotowości ICT do ciągłości działania biznesu. Pełna definicja (po polsku): zdolność organizacji do wspierania swojej działalności biznesowej poprzez zapobieganie, wykrywanie i reagowanie zakłócenia i przywrócenie usług ICT.

Idealnie pasuje do NIS 2 prawda? Ale UWAGA tylko do pewnych części NIS 2 i wymagań w zakresie bezpieczeństwa, obsługi incydentów i bezpieczeństwa (ochrony) informacji. Nie wyczerpuje całości, bo cyberbezpieczeństwo to dużo więcej. Idąc dalej, nawet szacowanie i ocena ryzyka, której częścią jest analiza ryzyka, ma inne cele w przypadku bezpieczeństwa (ochrony) informacji, a inne cele jeśli chodzi o analizę pod ciągłość działania. Cytowałem w ostatnim czasie specyfikację techniczną, aby nie być gołosłownym, że w BIA analiza ryzyka i jego ocena ma być do celów ciągłości działania. A więc w założeniu (upraszczam rzecz jasna) niektóre skutki będą musiały być zaakceptowane, ponieważ plany ciągłości działania czy odtworzeniowe inaczej nie zastartują.

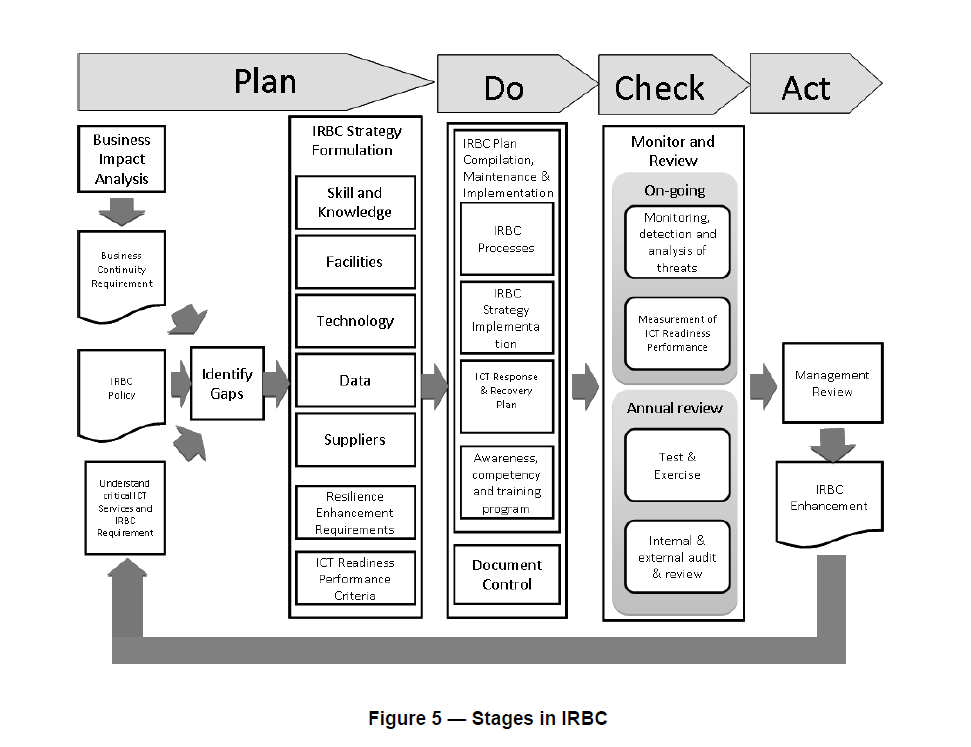

Wróćmy do ISO 27031. Grafika pokazuje pełny proces projektowania, wdrożenia i utrzymania oraz rozwoju IRBC – czyli planu ciągłości ICT dla celów biznesowych. O tym mówi też NIS 2, nie o samą ochronę i jej ciągłość, a o pełne IT/ICT świadczące usługi lub produkujące to, co stanowi podstawę do wpisania jako podmioty kluczowe, ważne czy podmioty krytyczne (z dyrektywy CER), które również są zobowiązane do wdrożenia rozwiązań opisanych w NIS 2.

Dlatego naprawdę nie warto kopać się z tak wielkim zagadnieniem, jakim jest norma ISO 22301. Wystarczy zdecydowanie do celów ciągłości dla ochrony informacji i systemów IT i ICT ISO 27031. A tak naprawdę to jest po prostu uszczegółowienie środków kontroli (zabezpieczeń) w tym konkretnym obszarze. A więc dla tych, co już mają ISO 27001 – proszę. Wystarczy dosczegółowić.

UWAGA: pod koniec września 2024 organizuję szkolenie z ciągłości IT/ICT i ochrony (bezpieczeństwa) informacji w oparciu o przede wszystkim doświadczenie, ale też i normy i standardy. Podstawa programowa: ISO 22301, ISO 27001, ISO 27002, ISO 27031.

Chętnych zapraszam do zgłoszeń: info@fabrykabezpieczenstwa.pl